Основы криптографии

Основная задача заключается в применении способа кодирования открытого текста - сообщения или файла - с целью превращения его в зашифрованный текст. При чем декодирование может быть осуществлено только при наличии соответствующих прав.

Безопасность зависит от параметров алгоритмов, называемых ключами. Если P - файл с обычным текстом, KE - ключ шифрования, C - зашифрованный текст, E - алгоритм шифрования.

C=E(P, KE)

Идея, содержащая использование открытого алгоритма и имеющая секрет в ключах, называется принципом Керкгофса. Аналогично прежней формуле для расшифровки используется формула:

P=D(C, KD)

D - алгоритм дешифрования,

MD - ключ дешифрования.

Безопасность зависит от параметров алгоритмов, называемых ключами. Если P - файл с обычным текстом, KE - ключ шифрования, C - зашифрованный текст, E - алгоритм шифрования.

C=E(P, KE)

Идея, содержащая использование открытого алгоритма и имеющая секрет в ключах, называется принципом Керкгофса. Аналогично прежней формуле для расшифровки используется формула:

P=D(C, KD)

D - алгоритм дешифрования,

MD - ключ дешифрования.

Шифрование с секретным ключом

Это система шифрования, обладающая следующим свойством. По ключу шифрования легко найти ключ дешифрации.

Это система является системой симметричного шифрования. В качестве примера приведём схему, называемую моно-алфавитной постановкой, в ней каждая буква алфавита заменяется какой-либо другой буквой. В качестве ключа может выступать QWERTYUIOPASDFGHJKLZXCVBNM, то есть все буквы A будут заменяться буквой Q. С этим ключом открытый текст ATTACK преобразуется в QZZQEA. Ключ дешифрования будет выглядеть KXVMCNOPHQRSZYIJADLEQBUFT.

Шифрование является эффективным, но недостаточно безопасным.

Обычно вскрытие удаётся за счёт статических свойств стандартных языков. Например, в английском чаще всего встречаются буквы e, o, t. Наиболее частыми двухбуквенными комбинациями являются th, ta. Кроме того, секретным ключом должны владеть, как отправитель, так и получатель.

Шифрование с открытым ключом

Это асимметричное шифрование, его способ заключается в том, что все получают пару: открытый ключ, закрытый ключ. Открытый ключ публикуется.

*9.5.2.

Открытый ключ используется для шифрации, закрытый - для дешифрации

Обычно генерация ключа происходит в автоматическом режиме. Возможно с использованием выбранного пользователем пароля, передаваемого алгоритмом в качестве начального ключа. Для отправки пользователь секретного сообщения, корреспондент зашифровывает текст открытым ключом, поскольку закрытый ключ только у получателя, то он расшифровывает сообщение. Дешифрация без ключа требует выполнения слишком трудоёмких операций. Основная проблема шифрования с открытым ключом состоит в более медленной работе по сравнению с симметричным шифрованием.

Односторонние функции

Одностронними называются такие функции, которые при заданных параметрах x, позволяют найти y. Но не позволяют произвести вычисления в обратную сторону.

Такие функции, как правило, искажают последовательность бит. Например, циклически сначала присваивая значение x, затем переставляя биты столько раз, сколько единиц содержится в x, способом зависящим от номера прохода.

x=11101100 - 5 итераций цикла

1) 11011001

2) 01100111

...

Такие функции называются криптографическими hash-функциями.

Цифровые подписи

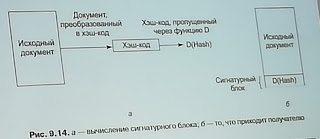

Позволяют подписывать электронные сообщения и документы таким образом, чтобы отправитель не смог от них отказаться. Один из способов заключается в первоначальном пропуске документа через односторонний алгоритм хэширования. Хэш-функцич выдаёт результат фиксированной длины, вне зависимости от длины исходного документа (SHA-1 - Secure Hash Algorithm). Более новые версии SHA-256 и SHA-512. Дают 32 и 64 байтный результат соответственно.

Следующий шаг - шифрование с открытым ключом. Владелец документа применяет закрытый ключ к хэшу, чтобы получить d-хэш, называемый сигнатурным блоком, который прикрепляется к документу.

Чтобы воспользовался схемой электронной подписи, получатель должен знать открытый ключ отправителя. В некоторых случаях, открытые ключи публикуются на персональных веб страницах. Один из распространённых методов - прикрепление к сообщению сертификата, в котором содержатся имя пользователя и открытый ключ, который имеет цифровую подпись, вызывающий доверие третьей стороной.

Комментарии

Отправить комментарий